SmartSniff una alternativa a WireShark portable y sencilla

Ya seamos administradores de sistemas o simples aficionados, muchas veces tenemos la necesidad de monitorizar el tráfico de red. Estas herramientas también se las denomina sniffers o analizadores de paquetes. Dentro de esta categoría hay una herramienta gratuita que tiene mayor reconocimiento que el resto, se trata de Wireshark. Como esta herramienta puede resultar compleja para usuarios inexpertos, quería presentar SmartSniff, una alternativa a WireShark portable y sencilla.

Existen herramientas muy variadas para analizar el tráfico de paquetes de los diferentes protocolos de red. De hecho, en una ocasión ya os hablamos de Fiddler, una herramienta para monitorizar peticiones HTTP/S. En esta ocasión nos hemos decantado por SmartSniff porque es una herramienta gratuita y desarrollada por NirSoft.

La compañía NirSoft es conocida por ofrecer infinidad de herramientas gratuitas de gran utilidad. En algunas ocasiones ya hemos recurrido a herramientas de esta compañía, por ejemplo cuando queríamos comprobar que programas acceden a internet en Windows, una de las herramientas recomendadas era CurrPorts desarrollada por NirSoft.

¿Para qué se usa la monitorización del tráfico de red?

Analizar el tráfico de una red tiene infinidad de utilidades y su uso puede variar si lo hacemos a nivel doméstico o empresarial. Como usuarios podemos emplear este tipo de programas para detectar problemas en nuestra red, analizar archivos potencialmente dañinos (malware, virus, etc), detectar amenzas, accesos no autorizados, etc.

Tampoco nos olvidemos de los usuarios aficionados a hackear redes WiFi o aplicar ingienería inversa sobre aplicaciones, también necesitarán echar mano de estas herramientas.

A nivel empresarial el uso de la monitorización de redes cobra un papel más relevante y además de sus usos básicos, se emplea para medir rendimientos de redes, detectar amenazas en tiempo real, detectar cuellos de botella, etc.

SmartSniff, la mejor alternativa portable y sencilla a WireShark.

Muchos os estaréis preguntando que estando Wireshark disponible por qué recurrir a SmartSniff que es una herramienta más limitada. El motivo es muy sencillo, con SmartSniff tenemos una herramienta sencilla con la que dar nuestros primeros pasos sin grandes complicaciones. Además es gratuita y se puede usar de forma portable sin instalación.

Descargar e instalar SmartSniff.

La primera debilidad de SmartSniff es que sólo está disponible para sistemas operativos Windows, pero aun así disponemos de dos versiones diferenciadas, una para Windows de 32-bit y otra para 64bit. Para descargar SmartSniff tienes que dirigirte a la web oficial http://www.nirsoft.net/utils/smsniff.html donde encontrarás el programa en su versión portable o con un instalador.

Me gusta la versión portable porque la instalación es tan sencilla como descomprimir el archivo ZIP y ejecutar el programa smsniff.exe.

¿Qué podemos hacer con SmartSniff?

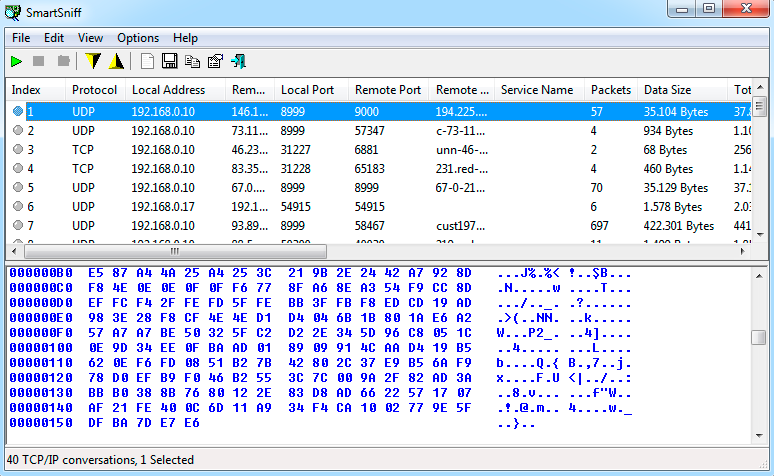

Con este analizador de paquetes podemos capturar todo el tráfico que pasa por nuestro adaptador de red y ver una representación de los diferentes protocolos de comunicación entre servidores y clientes.

Podremos examinar directamente mensajes de protocolos que se basan en el uso de texto plano, como puede ser HTTP, FTP o POP3. Para protocolos que no se basan en texto plano, se usa la representación hexadecimal. Podremos examinar comunicaciones que usan el protocolo TCP, UDP e ICMP.

La captura de paquetes se hace en tiempo real (usando el modo «Live») y se capturan tanto los datos enviados como los recibidos (asignando diferente colores para diferenciarlos). Dentro de sus opciones tenemos la posibilidad de establecer filtros para incluir o excluir diferentes tipos de tráfico en función del puerto, IP, protocolo, etc.

Modos de captura de paquetes disponibles.

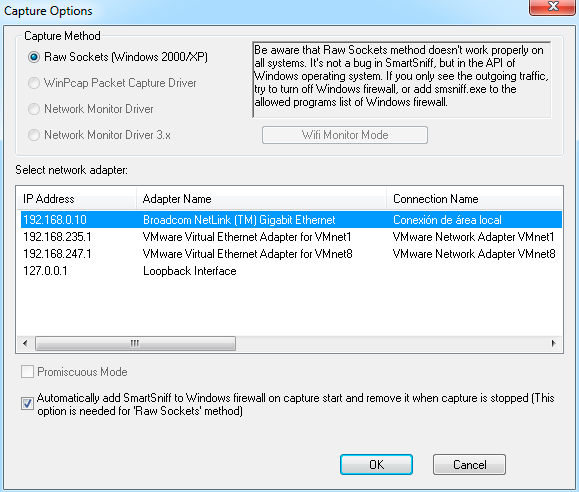

SmartSniff nos ofrece cuatro modos de captura diferentes, cada uno con sus ventajas e inconvenientes. Estos métodos son:

- Raw sockets. Es un método independiente que no necesita instalar ningún driver, por lo que es perfecto para uso portable. Como desventaja tiene que en algunos sistemas los paquetes de salida UDP e ICMP no se capturan.

- Driver WinPcap. Este método necesita instalar el driver WinPcap en el sistema operativo. Este driver es gratuito y en líneas generales funciona mejor que el método de raw sockets.

- Network Monitor Driver. Este método usa el driver incluido por Microsoft en los sistemas operativos Windows 2000/XP/2003. Podemos ver que son versiones sin soporte de Windows por lo que este método está en desuso.

- Network Monitor Driver 3.x. En este caso se instala la nueva versión del driver Microsoft Network Monitor Driver, que está diseñado para versiones recientes de Windows. Este driver nos permite activar la opción «Wifi monitor mode» siempre y cuando lo soporte nuestro dispositivo de red.